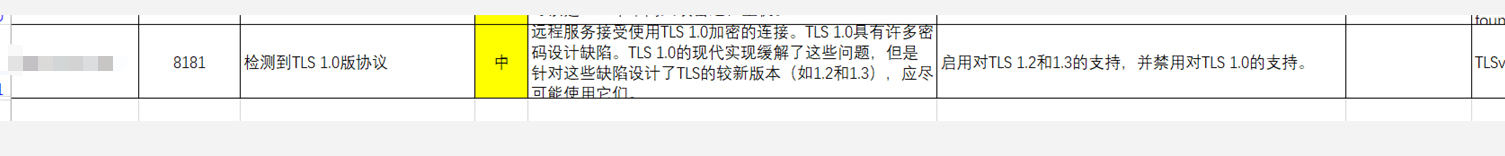

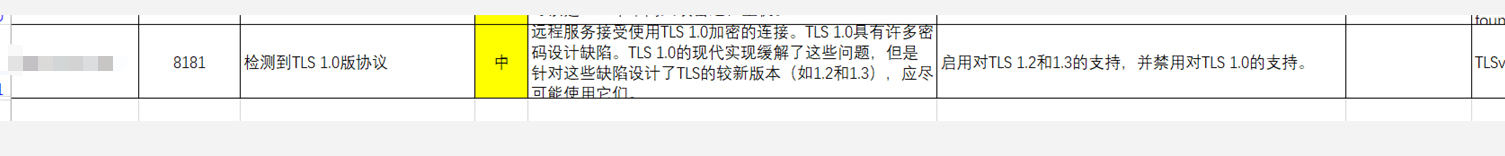

现网项目使用glassfish作为web容器,在漏洞扫描的过程中发现了一个中危险漏洞,如图:

简单来说,就是启用了https服务,但是同时支持了TLS1/2/3,其中TLS1.0协议版本较久,存在密码相关设计缺陷,提示需要禁用。

glassfish自身提供了命令来修改配置,可以分别禁用TLS1.0/1.1:

asadmin set configs.config.server-config.network-config.protocols.protocol.http-listener-2.ssl.tls-enabled=false

asadmin set configs.config.server-config.network-config.protocols.protocol.http-listener-2.ssl.tls11-enabled=false

执行命令后,重启glassfish服务即可。

简述SSL加密过程 1、什么是SSL加密技术SSL 的英文全称是 “Secure Sockets Layer” ,中文名为 “ 安全套接层协议层 ” ,它是网景( Netscape )公司提出的基于 WEB 应用的安全协议。 SSL 协议指定了一种在应用程序协议(如 HTTP 、 Telenet 、 NMTP 和 FTP 等)和 TCP/IP 协议之间提供数据安全性分层的机制,它为 TCP/...

文章目录端口渗透图解详解端口渗透

我们在进行渗透测试中,一般情况下会对端口进行扫描,看看服务器中开启了哪些端口,对应的端口一般存在对应的服务,而这些服务可能存在相应的漏洞,下面就是简单结束一下端口对应服务,服务可能对应的漏洞。

端口渗透图解

详解端口渗透

文件共享端口渗透

FTP服务

FTP服务:ftp服务我分为两种情况,第一种是使用系统软件来配置,比如IIS中的FTP文件共享或Linux中的默认服务软件;第二种是通过第三方软件来配置,比如Serv-U还有一些网上写的简易ftp服务器等。

前言JDK 15发布啦~ 我们一起回顾JDK 5-15 的新特性吧,大家一起学习哈~本文已经收录到github❝https://github.com/whx123/JavaHome❞「公...

大多数企业应用程序都需要在安全环境中运行。传输层安全(TLS)/安全套接层(SSL)是一种点对点的安全传输机制,可用于验证客户端和服务器之间交换的消息,并确保消息的完整性和机密性。TLS/SSL(或在本文中,就是“SSL”)...

1. 证书配置切换到目录“/root/glassfish-4.1/glassfish/domains/domain1/config”进行如下操作,注意上述目录需根据自己的Glassfish安装目录调整。1、首先删除系统默认的s1as(注意是s1as而不是slas;以下密码统一为changeit )keytool -delete -alias s1as -keystore keystore.jks -

1. 前言和技术背景

0x1: GlassFish是什么

GlassFish 是用于构建 Java EE 5 应用服务器的开源开发项目的名称。它基于 Sun Microsystems 提供的 Sun Java System Application Serv...

每天读一篇一线开发者原创好文

SSL/TLS协议是现代互联网安全的基础,任何网上银行、电子商务、电子政务、电子医疗等等互联网重要应用,都要基于SSL/TLS提供的安全、保密、可信机制才能正常运行。所以,任何SSL/TLS的安全漏洞都值得我们深入研究并理解。

什么是重协商?

在SSL/TLS协议中,协商是指通信双方客户端和服务器,选取

IE使用TLS连接服务器失败,在经过n多查询之后发现windows如下更新说明:此更新不是最终用户能够安装的安全更新。建议只对服务器管理员使用此更新。此更新会部署一个在受影响的系统上禁用传输层安全 (TLS) 和安全套接字层 (SSL) 重新协商支持的替代方法,以帮助保护连接到此类服务器的客户端以免被该漏洞所利用。

TLS 重新协商是传输层安全协议的组件,并且是某些应用程序必需的。我们建议客户验...

关于网站或者应用当中的SSL/TLS协议所存在的不安全漏洞,相应的发布了一篇不安全重新协商漏洞的内容。小凯seo博客将这篇内容转载过来和朋友们分享一下,题目是《SSL/TLS高危不安全重新协商漏洞》,正文部分如下:发布时间:2009年8月漏洞等级:高危漏洞原理:重新协商的漏洞在于新旧TLS连接之间没有连续性,即使这两个连接发生在同一个TCP连接上。也就是说,服务器并不会验证新旧两条TLS连接的另外...

这个Exp的编写用了很多技术,包括利用了PDF文件可执行js代码的特性,然后使用栈溢出劫持运行流程到icucnv36.dll,这个模块没有ASLR保护,然后再通过ROP链,各种寄存器布置,然后新建文件,又将文件映射到内存,再把shellcode拷贝到这块区域。参考链接:http://static.anquanke.com/download/b/security-geek-2019-q2/article-12.html。

前端安全是Web应用程序中一个重要的环节,它可以防止各种安全攻击的发生,保护Web应用程序的安全性和可靠性。在开发Web应用程序时,应该采用一系列的防范措施来保护前端的安全。这些防范措施包括防止XSS攻击、防止CSRF攻击、使用CSP等。同时,Web应用程序也应该定期更新和升级,进行安全审计和渗透测试,发现并修复可能存在的安全问题。在实践中,要注意防止过度防御和盲目相信输入数据的情况。过度防御可能会导致Web应用程序的性能下降,同时也可能会引入新的安全漏洞。

Metasploit 是什么Metasploit 的历史和发展Metasploit 的组成部分Metasploit 的未来发展趋势Metasploit 的优缺点及其在安全领域中的作用## 第六章:远程控制- 远程控制的原理和方法- Metasploit 的远程控制模块- 如何使用 Metasploit 进行远程控制远程控制的原理和方法远程控制是指通过网络远程控制另一台计算机或设备的操作过程。它通常用于管理和监控远程主机,或在有需要时对其进行支持或维护。

太多的企业试图在不了解他们的环境的情况下,跳入威胁狩猎的深渊(这是一个追逐松鼠和兔子,而且收效甚微的方法)。威胁狩猎最终是在一个环境中寻找未知因素的做法,因此,了解什么是 “正常业务” 与 “可疑”、甚至 “恶意” 相比是至关重要的为了理解环境,请确保你能获得尽可能多的信息,包括网络图、以前的事件报告,以及能得到的任何其他文件,并确保你拥有网络和终端层面的日志,以支持你的狩猎。