上篇文章Spring Cloud Alibaba Sentinel 初体验介绍了Sentinel 的简单使用。在使用过程中我们发现在Sentinel 控制台中配置了规则之后,随着服务的重启,配置的规则也随之消失。Sentinel 控制台控制台默认是将这些规则保存在内存中,服务没了,规则也没了。试想一下如果我们配置了很多规划或者是因为某种原因服务挂掉了,那我们配置的数据也就丢失了,显然这不是我们想要的。

Sentinel将规则存储在文件、数据库或者配置中心当中,Sentinel默认提供的数据源有file、zookeeper、Redis、consul、apollo、nacos,当然也可以自己自定义数据源。

快速开始

下面就以nacos 做为数据源来演示一下Sentinel的限流规划持久化,项目还是沿用上一篇文章的。

分别启动nacos server 和 Sentinel控制台。

nacos如果没有安装可以查看

windows系统 安装nacos服务注册与发现中心

-

引入依赖

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-sentinel</artifactId>

</dependency>

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-alibaba-sentinel-datasource</artifactId>

</dependency>

<dependency>

<groupId>com.alibaba.csp</groupId>

<artifactId>sentinel-datasource-nacos</artifactId>

</dependency>

sentinel-datasource-nacos 不需要填写版本号,因为在spring-cloud-alibaba-sentinel-datasource已经配置了。

-

修改配置文件

server.port=8085

# 服务名

spring.application.name=SentinelProvider

spring.cloud.sentinel.transport.port=8719

# dashboard 地址

spring.cloud.sentinel.transport.dashboard=127.0.0.1:8080

spring.cloud.sentinel.datasource.flow_ds.nacos.server-addr=localhost:8848

spring.cloud.sentinel.datasource.flow_ds.nacos.data-id=sentinel_provider_flow_rule

spring.cloud.sentinel.datasource.flow_ds.nacos.group-id=SENTINEL_PROVIDER_GROUP

spring.cloud.sentinel.datasource.flow_ds.nacos.data-type=json

spring.cloud.sentinel.datasource.flow_ds.nacos.rule-type=flow

欲知配置的作用,请接着往下看

-

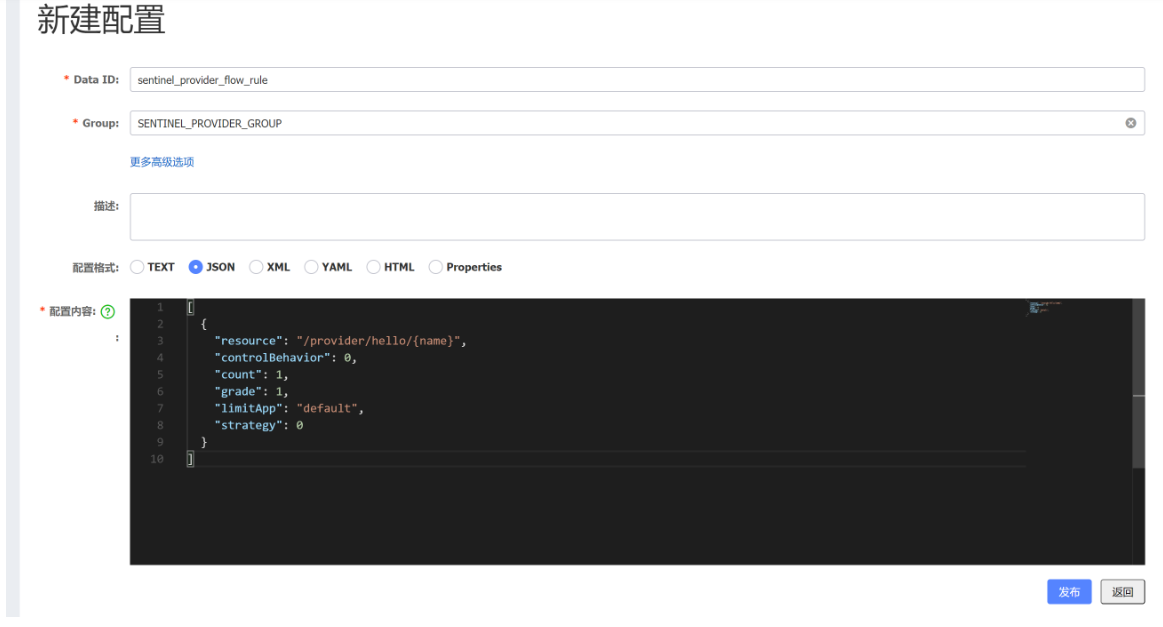

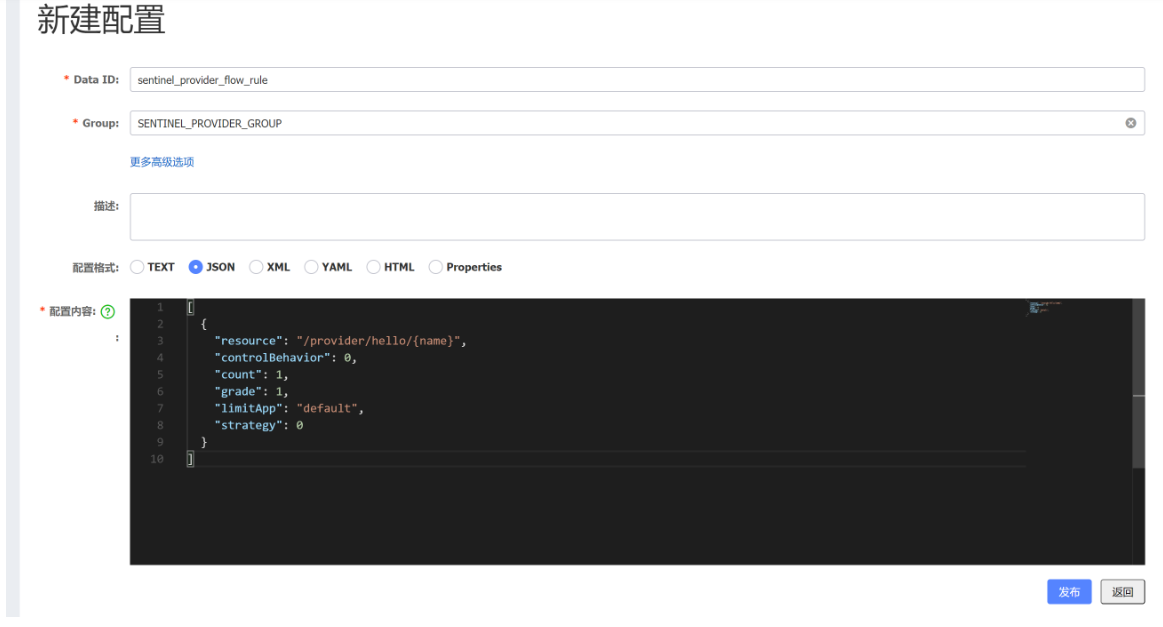

在nacos中配置规则

nacos配置中心可以看这篇文章

SpringCloud Alibaba 2021版 nacos 配置中心教程

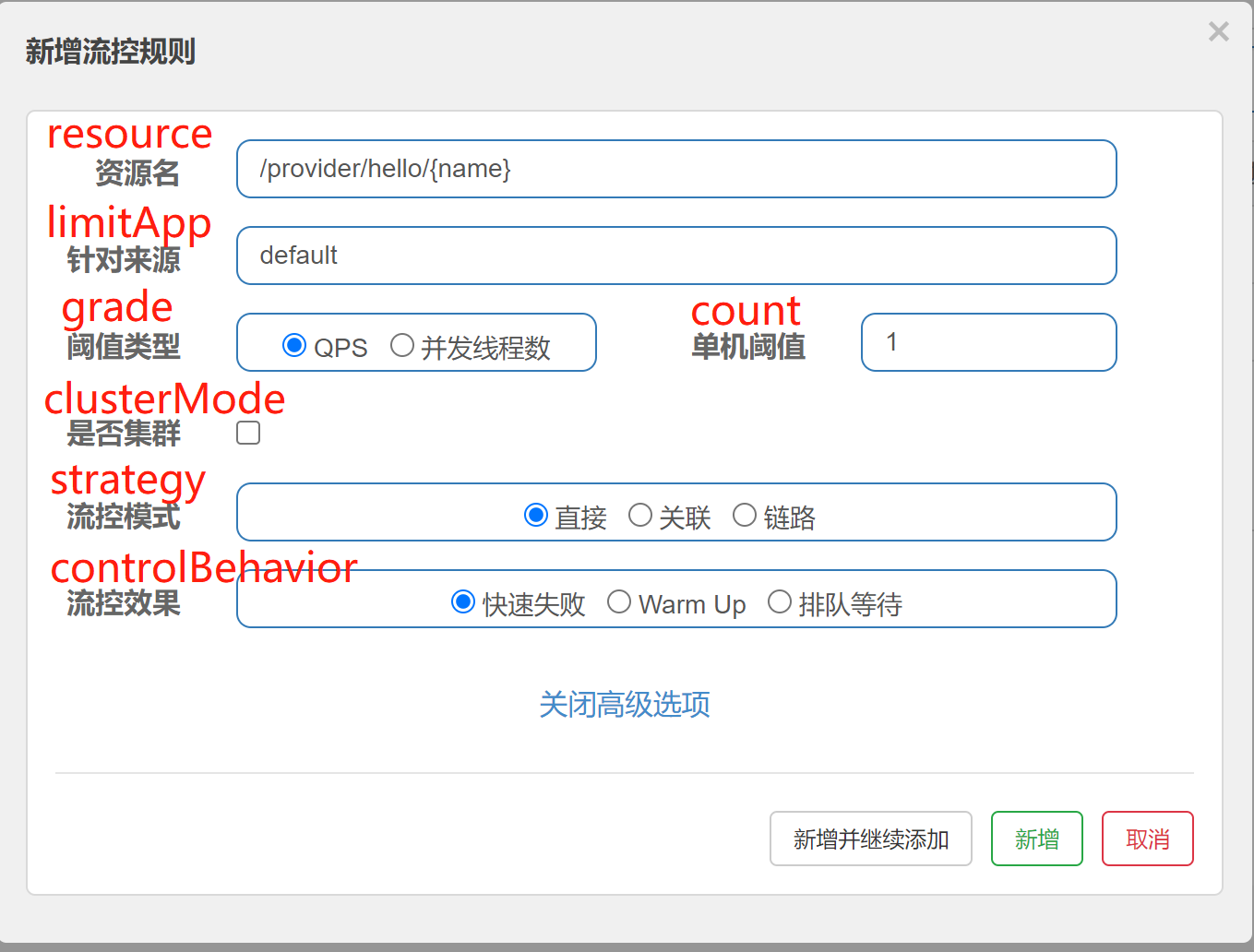

在nacos配置列表中发布如下配置:

配置内容JSON:

[

"resource": "/provider/hello/{name}",

"controlBehavior": 0,

"count": 1,

"grade": 1,

"limitApp": "default",

"strategy": 0

]

-

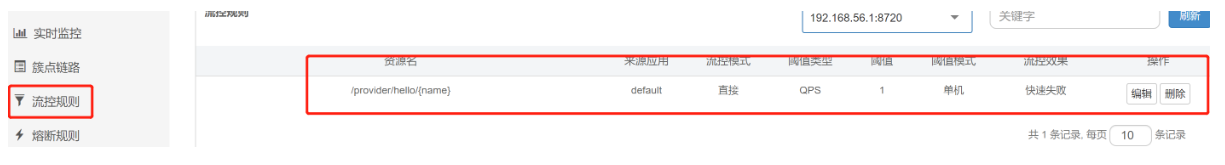

测试

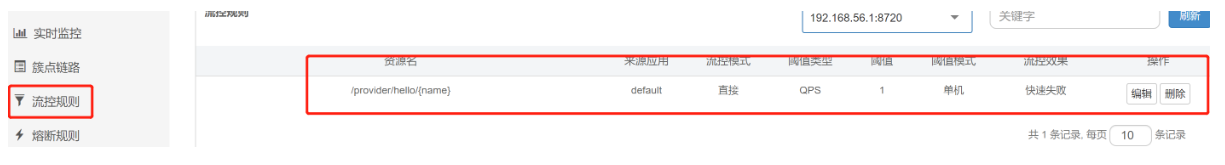

启动项目之后就会在访问Sentinel 控制台,在流控规则列表中就能看到我们在nacos中配置的流控规则

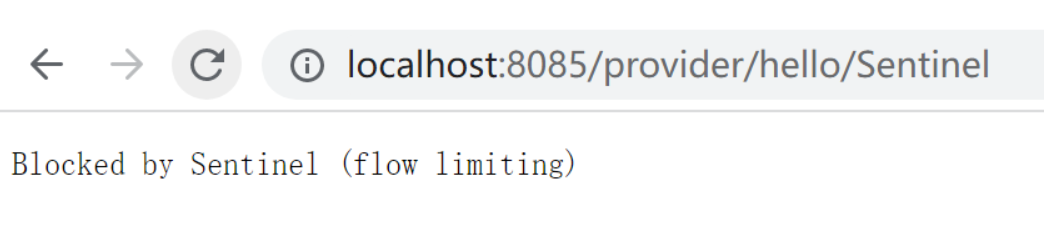

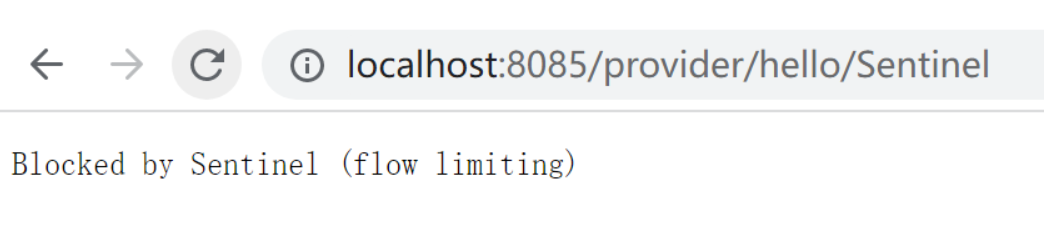

浏览器访问http://localhost:8085/provider/hello/Sentinel,连续刷新两次就能看到限流提示了。

这样Sentinel 整合 nacos进行规则持久化的一个简单示例就完成了。下面将介绍上述配置及一些规则配置的含义。

数据源配置

SentinelProperties 内部提供了 TreeMap 类型的 datasource 属性用于配置数据源信息。

比如配置 4 个数据源:

spring.cloud.sentinel.datasource.ds1.file.file=classpath: degraderule.json

spring.cloud.sentinel.datasource.ds1.file.rule-type=flow

#spring.cloud.sentinel.datasource.ds1.file.file=classpath: flowrule.json

#spring.cloud.sentinel.datasource.ds1.file.data-type=custom

#spring.cloud.sentinel.datasource.ds1.file.converter-class=com.alibaba.cloud.examples.JsonFlowRuleListConverter

#spring.cloud.sentinel.datasource.ds1.file.rule-type=flow

spring.cloud.sentinel.datasource.ds2.nacos.server-addr=localhost:8848

spring.cloud.sentinel.datasource.ds2.nacos.data-id=sentinel

spring.cloud.sentinel.datasource.ds2.nacos.group-id=DEFAULT_GROUP

spring.cloud.sentinel.datasource.ds2.nacos.data-type=json

spring.cloud.sentinel.datasource.ds2.nacos.rule-type=degrade

spring.cloud.sentinel.datasource.ds3.zk.path = /Sentinel-Demo/SYSTEM-CODE-DEMO-FLOW

spring.cloud.sentinel.datasource.ds3.zk.server-addr = localhost:2181

spring.cloud.sentinel.datasource.ds3.zk.rule-type=authority

spring.cloud.sentinel.datasource.ds4.apollo.namespace-name = application

spring.cloud.sentinel.datasource.ds4.apollo.flow-rules-key = sentinel

spring.cloud.sentinel.datasource.ds4.apollo.default-flow-rule-value = test

spring.cloud.sentinel.datasource.ds4.apollo.rule-type=param-flow

这种配置方式参考了 Spring Cloud Stream Binder 的配置,内部使用了 TreeMap 进行存储,comparator 为 String.CASE_INSENSITIVE_ORDER 。

NOTE: d1, ds2, ds3, ds4 是 ReadableDataSource 的名字,可随意编写。后面的 file ,zk ,nacos , apollo 就是对应具体的数据源,它们后面的配置就是这些具体数据源各自的配置。注意数据源的依赖要单独引入(比如 sentinel-datasource-nacos)。

每种数据源都有3个共同的配置项: data-type、 converter-class 以及 rule-type。

data-type 配置项表示 Converter 类型,Spring Cloud Alibaba Sentinel 默认提供两种内置的值,分别是 json 和 xml (不填默认是json)。 如果不想使用内置的 json 或 xml 这两种 Converter,可以填写 custom 表示自定义 Converter,然后再配置 converter-class 配置项,该配置项需要写类的全路径名(比如 spring.cloud.sentinel.datasource.ds1.file.converter-class=com.alibaba.cloud.examples.JsonFlowRuleListConverter)。

rule-type 配置表示该数据源中的规则属于哪种类型的规则(flow, degrade, authority, system, param-flow, gw-flow, gw-api-group)。注意网关流控规则 (GatewayFlowRule) 对应 gw-flow。

NOTE:

当某个数据源规则信息加载失败的情况下,不会影响应用的启动,会在日志中打印出错误信息。

NOTE:

默认情况下,xml 格式是不支持的。需要添加 jackson-dataformat-xml 依赖后才会自动生效。

规则的种类

Sentinel 支持以下几种规则:

流量控制规则

、

熔断降级规则

、

系统保护规则

、

来源访问控制规则

和

热点参数规则

。

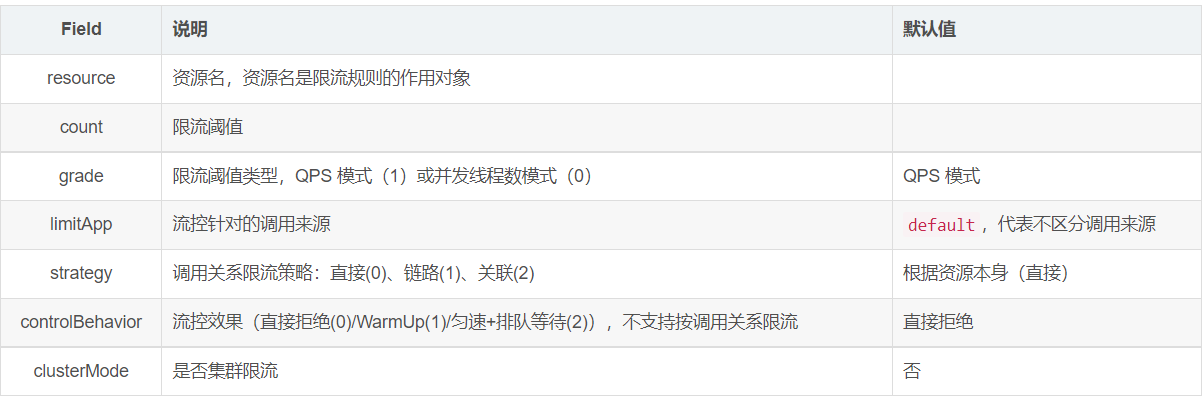

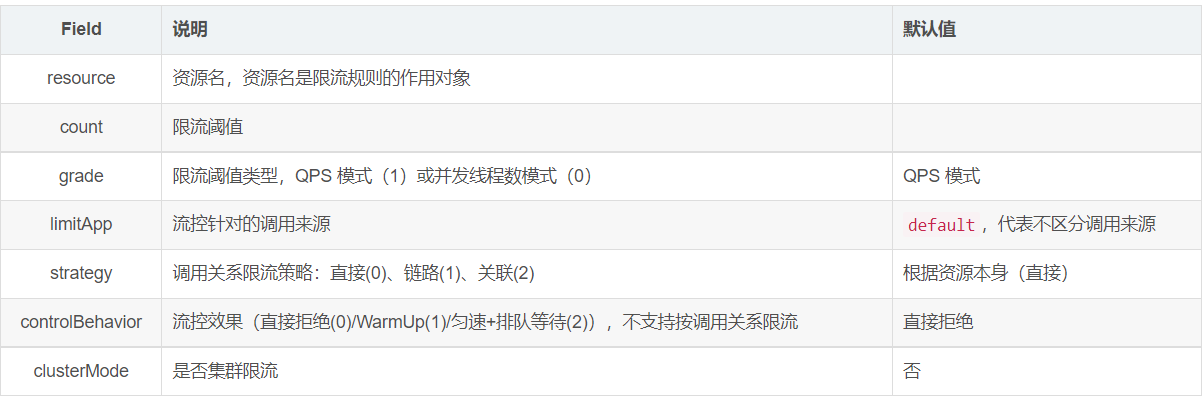

流量控制规则

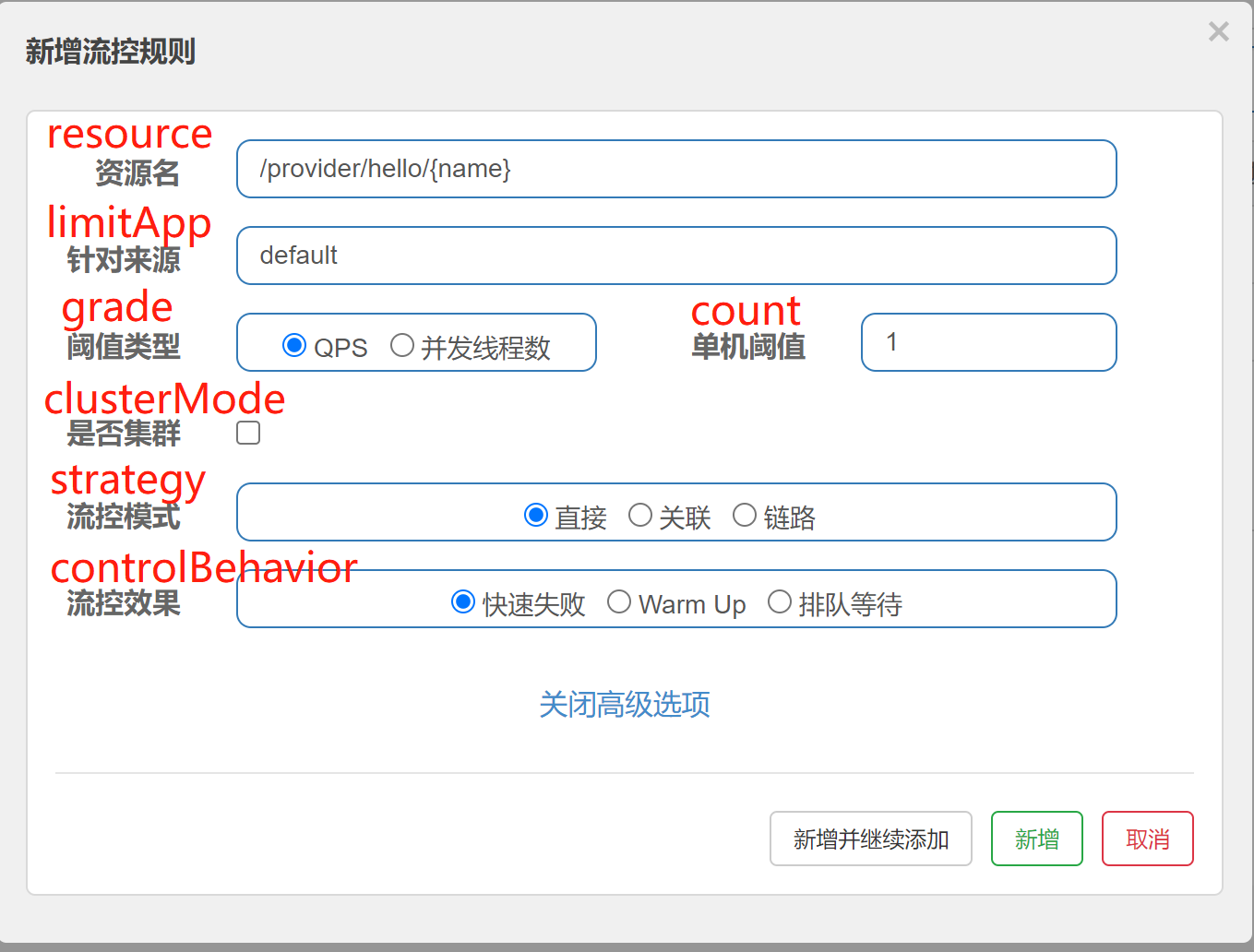

重要属性:

同一个资源可以同时有多个限流规则,检查规则时会依次检查。

对应Sentinel 控制台流控规则属性:

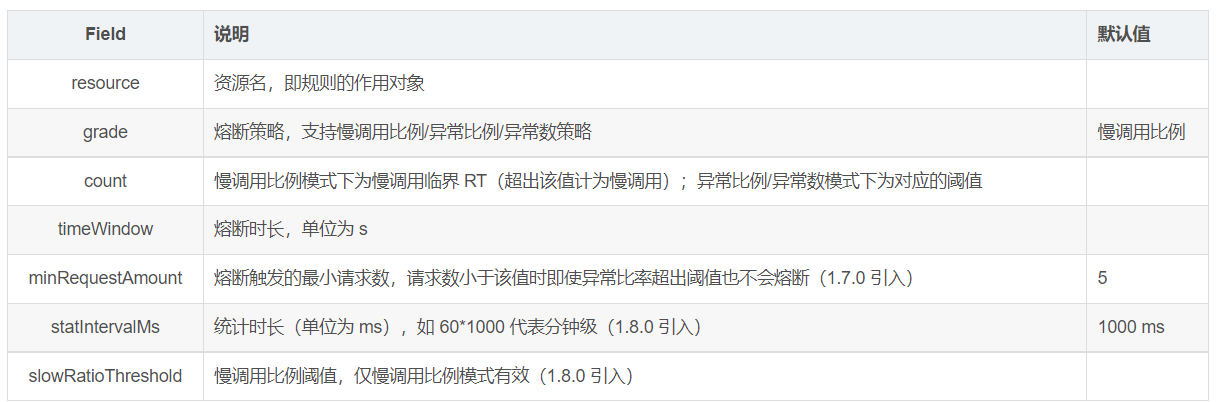

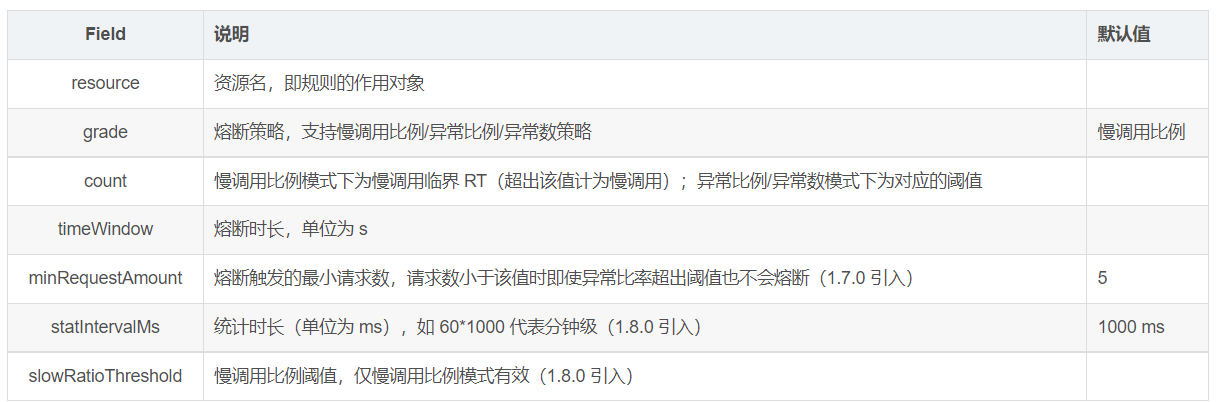

熔断降级规则 (DegradeRule)

熔断降级规则包含下面几个重要的属性:

同一个资源可以同时有多个降级规则。

Sentinel 系统自适应限流从整体维度对应用入口流量进行控制,结合应用的 Load、CPU 使用率、总体平均 RT、入口 QPS 和并发线程数等几个维度的监控指标,通过自适应的流控策略,让系统的入口流量和系统的负载达到一个平衡,让系统尽可能跑在最大吞吐量的同时保证系统整体的稳定性。

系统规则包含下面几个重要的属性:

注意:系统规则只针对入口资源(EntryType=IN)生效。

很多时候,我们需要根据调用方来限制资源是否通过,这时候可以使用 Sentinel 的访问控制(黑白名单)的功能。黑白名单根据资源的请求来源(origin)限制资源是否通过,若配置白名单则只有请求来源位于白名单内时才可通过;若配置黑名单则请求来源位于黑名单时不通过,其余的请求通过。

授权规则,即黑白名单规则(AuthorityRule)非常简单,主要有以下配置项:

何为热点?热点即经常访问的数据。很多时候我们希望统计某个热点数据中访问频率最高的 Top K 数据,并对其访问进行限制。比如:

热点参数规则(

ParamFlowRule

)类似于流量控制规则(

FlowRule

):

参考文章:

https://github.com/alibaba/spring-cloud-alibaba/wiki/Sentinel

https://github.com/alibaba/Sentinel/wiki/

能力一般,水平有限,如有错误,请多指出。如果对你有用点个关注给个赞呗